Cercetătorii ESET au analizat OSX/Keydnap, un troian care fură parolele și cheile de pe keychain-ul OS X, inițializând un backdoor permanent. Deși nu este încă foarte clară metoda de răspândire, se presupune că acum malware-ul se răspândește prin atașamente la mesajele spam (in genere emails), descărcări de pe site-uri compromise sau prin alte surse comune precum stick-uri infectate, ș.a.m.d.

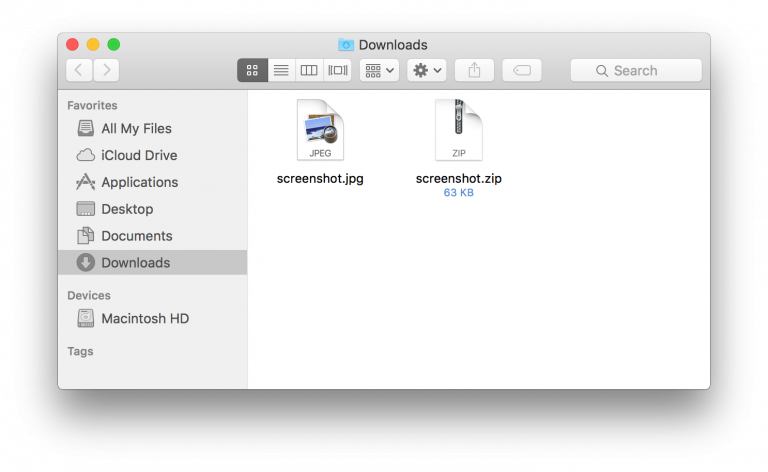

Downloader-ul Keydnap este distribuit sub forma fișierelor .zip ce conțin executabile care imită pictograma Finder ce este folosită de obicei pentru fișierele JPEG sau text. Acest aspect crește probabilitatea ca tu ca și utilizator să dai dublu-clic pe fișier (inclusiv utilizatorii de Windows pică în astfel de capcane). Odată început procesul, o fereastră Terminal se deschide, iar codul programatorului rău se execută.

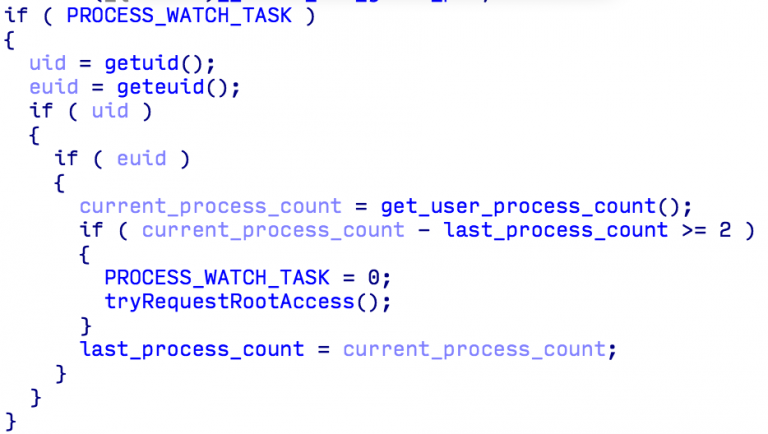

În acest punct backdoor-ul este configurat, iar malware-ul începe să colecteze și să extragă informațiile de bază despre Mac-ul tau. Pretty easy, isn’t it ? La cererea serverului care îl controlează, Keydnap poate solicita privilegii administrative prin deschiderea unei ferestre obișnuite pe care OS X o folosește în acel scop. Dacă introduci datele de autentificare, backdoor-ul va rula atunci ca root și iți vine să dai cu el de pământ Mac ca mai bine îți cumpărai un amărât de laptop și puneai Ubuntu. Să revenim la subiect.

În timp ce există mai multe mecanisme de securitate în vigoare integrate în OS X pentru a combate atacurile malware, după cum observăm în această situație, este posibil ca utilizatorul să fie indus în eroare pentru a executa codul rău intenționat, într-o secvență non-sandboxed. Toți utilizatorii OS X ar trebui să rămână vigilenți, în vreme ce noi încă nu știm cum este distribuit Keydnap și nici câte victime există.

a declarat Marc-Etienne M. Leveille, Cercetător Malware la ESET.

Dacă ești curios despre ceva detalii tehnice suplimentare despre Keydnap, acestea pot fi găsite într-un articol tehnic pe blogul de securitate IT ESET, blogESET.ro.